Architettura VPN (Virtual Private Network)

L’architettura VPN è composta da server VPN, client VPN e rete pubblica che collega server e client VPN.

Di solito, la rete pubblica è Internet. Quando si utilizza Internet per recapitare i messaggi, i pacchetti IP possono essere facilmente intercettati dagli hacker.

Vari meccanismi di crittografia vengono utilizzati per la riservatezza.

Per poter connettersi a un server VPN, il computer client deve avere installato il software client VPN e deve essere configurato in modo da poter comunicare con il server VPN.

Quando il client richiede una connessione al server VPN, il server VPN verifica le informazioni di autenticazione del client.

Se l’utente è autenticato, il server VPN stabilirà una connessione sicura per collegare il client VPN al server VPN.

La connessione sicura viene stabilita con il protocollo di tunneling fornito dal software del server VPN.

Prima che inizi una transazione di dati, questi devono essere crittografati e quindi trasmessi al destinatario sulla rete pubblica.

Una volta che i dati vengono consegnati al destinatario, verranno decifrati, in questo modo la VPN consegna dati privati sulla rete pubblica.

La VPN può proteggere le transazioni di dati attraverso vari tipi di connessioni di rete. L’utilizzo più comune della VPN è l’accesso a un server tramite Internet.

Una volta che un client accede in remoto a un server VPN, questo è in grado di accedere alla rete in cui si trova il server VPN.

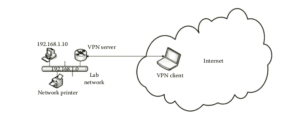

Ad esempio, utilizzando la VPN, uno studente può accedere in remoto a un server di laboratorio situato nel campus tramite Internet.

Dopo aver effettuato l’accesso al server VPN, lo studente può accedere alle risorse di rete come un computer specifico in laboratorio o la stampante di rete.

La Figura 1 illustra l’accesso remoto a una rete nel campus con la tecnologia VPN.

Figura 1

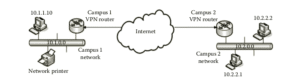

Una VPN può anche essere utilizzata per proteggere le transazioni di dati tramite una connessione da sito a sito nella rete di un’organizzazione.

La connessione da sito a sito collega due reti private. Ad esempio, un sistema universitario può includere più campus.

Ogni campus ha una propria rete privata. La VPN può essere utilizzata per proteggere le transazioni di dati tra campus.

Anche le transazioni di dati tra partner commerciali possono essere protette dalla VPN.

Nella Figura 2, i router sono configurati come endpoint della connessione VPN. I router VPN collegano Internet alle reti locali.

Attraverso i router VPN, i dati su Internet possono essere inoltrati alle reti locali.

Utilizzando una VPN su Internet, non è necessario sviluppare una WAN per connettere più siti.

Il costo dell’operazione può essere notevolmente ridotto.

Internet fornisce anche connessioni in tutto il mondo. Con una connessione da sito a sito, un cloud privato può essere ad esempio integrato in Microsoft Azure per formare un cloud ibrido.

Il cloud ibrido può sfruttare il meglio di entrambi i mondi.

Prima di poter stabilire una connessione sicura tra due endpoint, gli endpoint devono concordare un contratto su come proteggeranno la loro transazione di dati e su come scambieranno in modo sicuro informazioni.

Tale contratto è chiamato associazione di sicurezza (Security Association SA).

Internet Key Exchange (IKE) è un protocollo che gestisce le SA.

IKE è progettato per centralizzare la gestione SA.

Con IKE, lo scambio di informazioni tra due endpoint è protetto.

Viene inoltre utilizzato per proteggere lo scambio di informazioni tra un host di rete e una rete abilitata per IKE.

Sono necessarie due fasi affinché IKE stabilisca una comunicazione sicura.

Durante la prima fase Phase 1, IKE stabilisce un canale autenticato e sicuro tra SA.

IKE rende entrambi gli endpoint uniformi per quanto riguarda la scelta degli algoritmi di autenticazione e crittografia.

Nella fase 2, sono generate due SA, da IKE, una per la comunicazione in entrata e l’altra per la comunicazione in uscita.

Le politiche IPSec vengono utilizzate per determinare il numero massimo di negoziazioni SA di fase II.